Bridge Netfilter 深度分析說明

探索 Linux 網橋與網路過濾的完美結合

主要亮點

- 橋接與 Netfilter 的無縫整合:Bridge Netfilter 將網橋功能與 Netfilter 框架結合,實現透明的封包過濾與處理。

- 豐富的應用場景:在虛擬化環境、容器化部署(如 Docker)中,Bridge Netfilter 提供強大的網路安全與管理能力。

- 未來趨勢與挑戰:隨著 nftables 的普及,Bridge Netfilter 面臨性能與複雜性挑戰,但仍在特定環境中不可或缺。

1. Bridge Netfilter 的基本概念

橋接(Bridge)與 Netfilter 框架

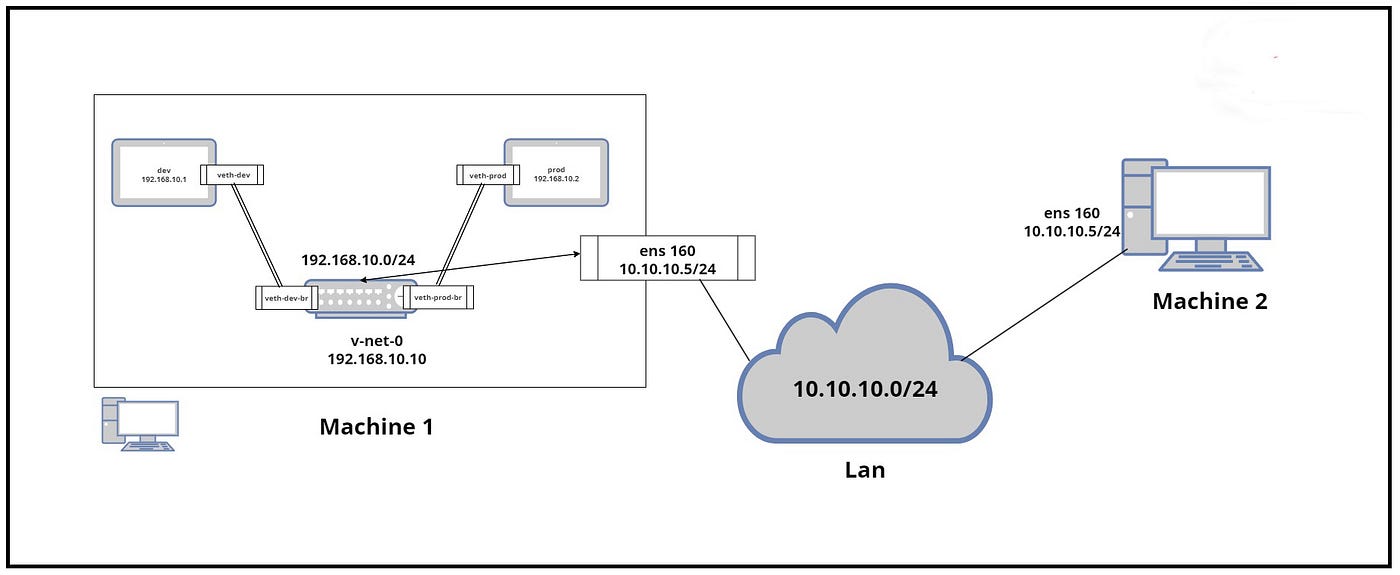

Bridge Netfilter 是 Linux 系統中將橋接(Bridge)技術與 Netfilter 框架結合的一種模組,主要用途是在數據鏈路層(Layer 2)和網路層(Layer 3)之間實現封包的過濾和處理。這使得系統能夠在不分配橋接設備 IP 地址的情況下,對進出橋接的封包進行防火牆級別的管理。

Netfilter 框架概述

Netfilter 是 Linux 核心中的一個強大框架,用於處理進出系統的網路數據包。它提供了多種功能,如封包過濾、網路地址轉換(NAT)及連接追踪。通過 iptables、nftables 等工具,管理員可以配置規則來控制數據包的流動和行為。

2. Bridge Netfilter 的工作原理

封包流轉與鉤子點(Hooks)

Bridge Netfilter 的運作依賴於 Netfilter 提供的多個鉤子點,這些鉤子點允許在封包的不同處理階段介入,進行過濾或修改。主要的鉤子點包括:

| 鉤子點 | 描述 |

|---|---|

| PREROUTING | 封包進入網橋之前處理,可應用過濾規則。 |

| INPUT | 如果橋接設備有分配 IP 地址,封包會在此鏈處理。 |

| FORWARD | 封包在橋接設備內轉發時處理,可用於跨端口的封包過濾。 |

| OUTPUT | 由橋接設備發出的封包會在此鏈處理。 |

| POSTROUTING | 封包最終發出網橋之前處理。 |

當封包進入橋接設備時,Bridge Netfilter 根據這些鉤子點及配置的 iptables 或 nftables 規則,決定是否允許、修改或丟棄封包。處理後的封包會繼續轉發到目標網路介面。

封包處理流程

-

封包進入橋接設備:封包從一個網路介面接收進入橋接設備。

-

Netfilter 鉤子處理:根據 PREROUTING、FORWARD 等鉤子點,應用相應的過濾規則。

-

封包轉發或修改:根據規則,封包可能被允許轉發、修改或丟棄。

-

封包發送至目標介面:經過處理後的封包被轉發到目標網路介面。

3. Bridge Netfilter 的核心功能

透明過濾與防火牆整合

Bridge Netfilter 允許在橋接環境中實現透明的封包過濾,無需為橋接設備指定 IP 地址。它結合了 Netfilter 的防火牆功能,支持基於 iptables 和 ebtables 的過濾規則,提供靈活的基於層 2 和層 3 的封包管理能力。

連接追踪與 NAT 功能

自 Linux 核心 5.3 版本起,Bridge Netfilter 支持通過 nftables 的 Conntrack 模組進行連接追踪(Connection Tracking)。這使得在橋接環境中可以更高效地管理狀態連接,並實現網路地址轉換(NAT)等功能。

VLAN 標籤與 MAC 位址過濾

Bridge Netfilter 支持對 VLAN 標籤進行處理,允許根據 VLAN 進行封包的分類與過濾。此外,它還能基於 MAC 位址進行封包的過濾,增強網路安全性。

4. Bridge Netfilter 的應用場景

虛擬化環境中的網路管理

在虛擬機或容器化環境(如 Docker、Kubernetes)中,Bridge Netfilter 提供了網路隔離與安全策略的實現。透過橋接網路,容器之間的通信可以被有效地監控與控制,防止未經授權的訪問。

透明防火牆實現

Bridge Netfilter 能夠在不改變現有網路拓撲的情況下,提供透明的防火牆功能。這對於需要在現有網路架構中增加安全層的場景尤為重要,如企業內部網路的訪問控制。

容器化應用的網路安全

在 Docker 等容器化平台中,橋接網路模式常被用來連接容器與主機網路。通過 Bridge Netfilter,可以對容器之間的流量進行精細的控制,實現基於 IP 和 MAC 的封包過濾,提升整體網路安全性。

5. Bridge Netfilter 的挑戰與限制

性能開銷

Bridge Netfilter 需要在數據鏈路層和網路層之間進行封包處理,這可能會引入額外的性能開銷。尤其在高頻率數據流的環境中,過多的過濾規則會影響轉發效能,導致延遲增加。

配置複雜性

配置 Bridge Netfilter 需要深入理解 Netfilter 框架和橋接技術,錯誤的配置可能導致封包過濾失效或網路通信中斷。管理大量的過濾規則也增加了維護的難度。

技術替代與未來發展

隨著 nftables 的逐漸普及,Bridge Netfilter 的使用被視為較為過時的技術。nftables 提供更高效的封包處理和更靈活的規則配置,建議在新項目中優先考慮 nftables 來替代 Bridge Netfilter。

6. Bridge Netfilter 的實現細節

核心模組與工具

Bridge Netfilter 的實現主要依賴以下幾個核心組件:

- br_netfilter.ko:負責在橋接環境中啟用 Netfilter 功能,需要手動加載(例如使用

modprobe br_netfilter)。 - ebtables:用於基於 MAC 位址和其他鏈路層屬性的封包過濾。

- iptables/nftables:用於基於 IP 層級的封包過濾和 NAT。

- conntrack:連接追踪模組,支持狀態連接的管理。

模組初始化與參數配置

在使用 Bridge Netfilter 前,需要加載相關模組並配置必要的參數:

# 加載 br_netfilter 模組

modprobe br_netfilter

# 設定橋接封包調用 iptables

echo 1 > /proc/sys/net/bridge/bridge-nf-call-iptables

# 設定橋接封包調用 ebtables

echo 1 > /proc/sys/net/bridge/bridge-nf-call-ebtables

鉤子函數與封包處理

Bridge Netfilter 在橋接過程中注入 Netfilter 的鉤子函數,這些函數負責在封包經過不同處理階段時執行相應的過濾規則。具體包括:

-

prerouting:封包進入橋接設備前處理。

-

forward:封包在橋接設備內部轉發時處理。

-

postrouting:封包離開橋接設備前處理。

配置示例

以下是一些實際應用中的配置示例:

示例 1:設置透明防火牆規則

# 啟用橋接對 iptables 的調用

echo 1 > /proc/sys/net/bridge/bridge-nf-call-iptables

# 添加一條規則來阻止所有進入橋接的 HTTP 流量

iptables -A FORWARD -p tcp --dport 80 -j DROP

示例 2:基於 MAC 位址的過濾

# 使用 ebtables 阻止特定 MAC 位址的封包

ebtables -A FORWARD -s 00:11:22:33:44:55 -j DROP

示例 3:使用 nftables 進行連接追踪與 NAT

# 添加 nftables 規則接受新的連接

nft add rule bridge filter ct state new accept

7. Bridge Netfilter 的未來發展

從 iptables 到 nftables 的轉變

隨著 nftables 的推出,Bridge Netfilter 的配置和管理變得更加簡潔與高效。nftables 提供了更靈活的語法和更好的性能,尤其在處理大量過濾規則時表現更為出色。未來,隨著更多 Linux 發行版默認採用 nftables,Bridge Netfilter 的使用也將逐漸向 nftables 過渡。

提升性能與簡化配置

為了解決 Bridge Netfilter 帶來的性能開銷和配置複雜性,未來的發展方向包括優化封包處理流程,減少不必要的過濾步驟,並提供更直觀的配置工具,讓管理員能夠更輕鬆地設置和維護過濾規則。

增強安全性功能

隨著網路攻擊手段的日益多樣化,Bridge Netfilter 可能會整合更多的安全功能,如深度包檢測(DPI)、入侵檢測系統(IDS)整合等,以增強其防護能力。

結論

Bridge Netfilter 作為 Linux 系統中橋接與 Netfilter 框架結合的強大工具,為網路管理與安全提供了靈活且強大的解決方案。無論是在虛擬化環境中實現網路隔離,還是作為透明防火牆提供封包過濾,Bridge Netfilter 都展示了其不可或缺的價值。然而,隨著網路技術的不斷演進,面對性能與配置的挑戰,Bridge Netfilter 需要不斷優化與升級,尤其是在向 nftables 過渡的過程中,以保持其在現代網路環境中的競爭力與實用性。

參考資料

Last updated January 24, 2025