深入解析DES加解密流程:从原理到实践

探索数据加密标准(DES)的复杂机制及其在数字安全中的应用

数据加密标准(DES)是一种对称密钥块密码算法,广泛应用于数字数据加密。它由IBM于1973年开发,并于1976年作为官方联邦信息处理标准(FIPS)发布。DES以其独特的Feistel结构而闻名,该结构使其能够在加密和解密过程中使用相同的算法,仅通过反转密钥顺序即可实现解密。尽管其56位有效密钥长度在现代标准下已显不足,但DES在密码学历史上扮演了举足轻重的角色,并为后续的加密算法奠定了基础。

核心亮点

- 对称密钥特性: DES是一种对称密钥算法,意味着加密和解密使用相同的密钥,简化了密钥管理,但要求通信双方安全地共享密钥。

- Feistel结构: DES的核心是其16轮的Feistel结构,这种设计使得加密和解密过程高度相似,仅通过反转轮密钥的应用顺序即可实现解密。

- 64位块处理: DES以64位数据块进行操作,将明文转换为等长的密文,同时使用一个64位(有效56位)的密钥进行变换。

DES加密算法的工作原理

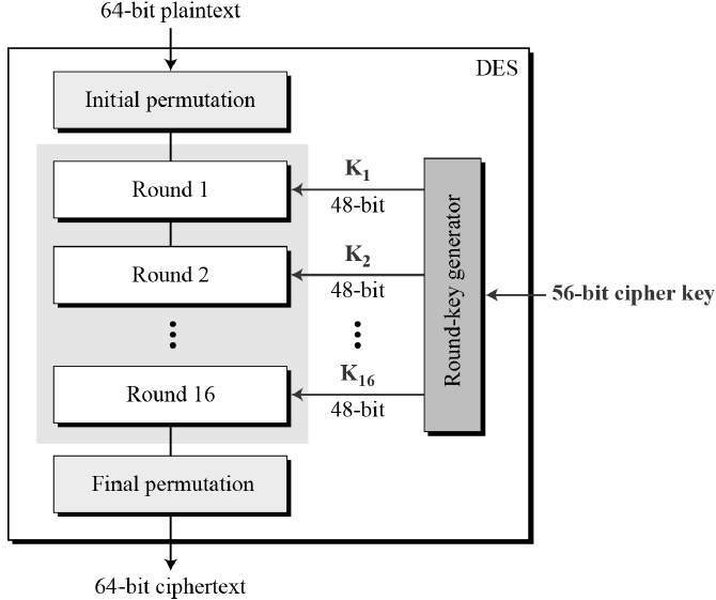

DES算法的核心在于其对64位明文块进行一系列复杂变换,最终生成64位密文块。整个过程分为16个相同的“轮”或“步骤”,每轮都包含替换(混淆)和置换(扩散)操作,这些操作是Feistel密码的基石。

以下是DES加密的详细步骤:

初始置换 (IP)

加密过程始于一个64位明文块的初始置换(IP)。此步骤通过重新排列明文中的位来打乱数据,其目的是为了扩散信息,增加算法的复杂性。IP操作将输入的64位块转换为一个新的64位块,然后将其分成两个32位的半块:左半部分(L0)和右半部分(R0)。

DES算法的整体结构,展示了初始置换、16轮Feistel操作和最终置换。

16轮Feistel操作

在初始置换之后,DES进入了16轮迭代过程,这也是其加密强度的核心。每轮都基于Feistel函数 \(\text{f}\) 执行以下操作:

\[ \begin{align*} L_{i} &= R_{i-1} \ R_{i} &= L_{i-1} \oplus \text{f}(R_{i-1}, K_i) \end{align*} \]其中,\(L_i\) 和 \(R_i\) 分别是第 \(i\) 轮的左半部分和右半部分,\(L_{i-1}\) 和 \(R_{i-1}\) 是前一轮的输出,\(K_i\) 是本轮使用的48位子密钥,而 \(\oplus\) 表示按位异或操作。

子密钥生成

DES算法使用一个64位的初始密钥,但其中8位是奇偶校验位,因此有效密钥长度为56位。这个56位密钥通过一个复杂的子密钥生成算法,在每轮中派生出16个48位的子密钥 \(K_1, K_2, \ldots, K_{16}\)。子密钥的生成包括置换选择(PC-1)和循环左移操作。

Feistel函数 \(\text{f}\) 的内部构成

Feistel函数 \(\text{f}(R_{i-1}, K_i)\) 是DES的核心,它将32位的右半部分 \(R_{i-1}\) 和48位的子密钥 \(K_i\) 作为输入,生成一个32位的输出。其内部步骤如下:

- 扩展置换(E-Box): 32位的 \(R_{i-1}\) 被扩展到48位。此操作通过复制某些位来创建冗余,以匹配48位子密钥的长度,并增加扩散。

- 异或操作: 扩展后的48位数据与48位子密钥 \(K_i\) 进行按位异或操作。

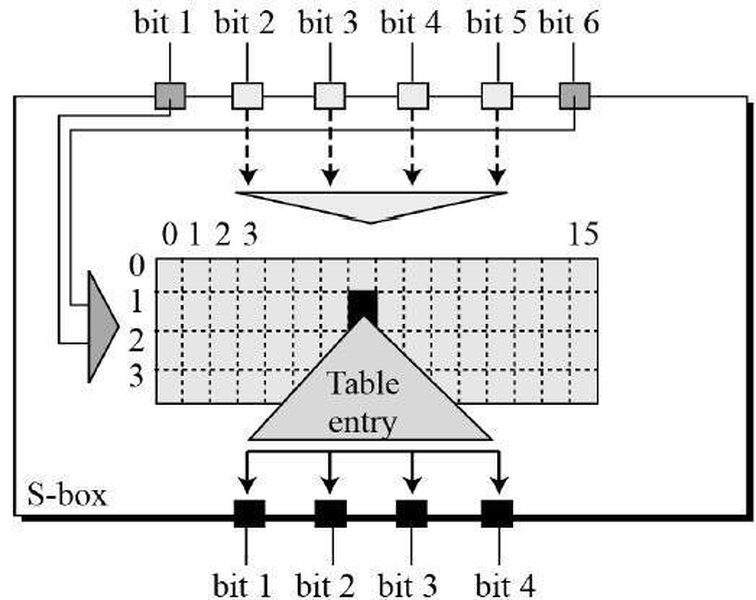

- S-盒替换(Substitution Boxes): 异或操作的结果被分成8个6位的块。每个6位块都被送入一个不同的S-盒(S-Box)。每个S-盒执行非线性替换,将6位输入转换为4位输出。这是DES算法中唯一的非线性部分,也是其安全性的关键。S-盒引入了混淆,使得输入和输出之间的关系变得复杂。

- 置换(P-Box): 8个S-盒的4位输出(总共32位)通过一个32位的置换(P-Box)进行重新排列,进一步扩散数据。

S-盒的替换规则,展示了非线性变换对加密强度的贡献。

Feistel函数的最终32位输出与左半部分 \(L_{i-1}\) 进行异或,形成新的右半部分 \(R_i\),而旧的右半部分 \(R_{i-1}\) 则成为新的左半部分 \(L_i\)。

左右互换与最终置换 (FP)

在完成16轮迭代后,第16轮的左右两部分 \(L_{16}\) 和 \(R_{16}\) 会进行一次交换,形成 \(R_{16}L_{16}\)。最后,这个64位的数据块会通过一个最终置换(FP),它是初始置换(IP)的逆操作,将数据恢复到原始的64位布局,从而产生最终的64位密文。

DES解密算法的工作原理

DES的解密过程是其加密过程的精确逆向。由于DES基于Feistel结构,这意味着解密算法与加密算法几乎相同,只是子密钥的应用顺序是相反的。如果加密时使用了子密钥 \(K_1, K_2, \ldots, K_{16}\) 的顺序,那么解密时则使用 \(K_{16}, K_{15}, \ldots, K_1\) 的顺序。

解密步骤如下:

- 初始置换 (IP) 的逆操作: 将64位密文块进行初始置换(IP)。

- 16轮Feistel操作(逆序密钥): 执行16轮Feistel操作,但每轮使用的子密钥顺序与加密时相反。例如,加密的第1轮使用 \(K_1\),解密的第1轮则使用 \(K_{16}\);加密的第16轮使用 \(K_{16}\),解密的第16轮则使用 \(K_1\)。通过这种方式,Feistel函数的逆操作能够恢复原始数据。

- 左右互换: 在16轮操作之后,左右两部分进行交换。

- 最终置换 (FP) 的逆操作: 对结果进行最终置换(FP),这是IP的逆操作,将数据恢复到原始明文的排列,从而得到解密后的64位明文。

这种对称性是Feistel密码的强大之处,因为它允许使用单一硬件或软件实现来执行加密和解密,仅需调整子密钥的输入顺序。

这段视频详细解释了DES中的密钥调度和解密过程,有助于理解DES算法的整体运作。

DES算法的演变与局限性

尽管DES在发布之初被认为是安全的,但随着计算能力的提升,其56位的有效密钥长度逐渐暴露出安全漏洞。暴力破解56位密钥在今天已经变得可行。

三重DES (3DES)

为了解决DES的密钥长度问题,三重DES(Triple DES,3DES)应运而生。3DES通过对数据应用三次DES加密/解密操作来增强安全性。它有几种模式,最常见的是EDE(Encrypt-Decrypt-Encrypt)模式:

\[ C = E_{K_3}(D_{K_2}(E_{K_1}(P))) \]其中 \(P\) 是明文,\(C\) 是密文,\(E\) 是DES加密,\(D\) 是DES解密,\(K_1, K_2, K_3\) 是不同的密钥。解密过程则为:

\[ P = D_{K_1}(E_{K_2}(D_{K_3}(C))) \]3DES有效密钥长度达到112位或168位(取决于密钥的使用方式),显著提高了安全性,使其在AES(高级加密标准)问世之前被广泛应用于金融和支付系统。

DES的局限性

尽管3DES提高了安全性,但它继承了DES的缺点:

- 效率低下: 由于需要执行三次DES操作,3DES的加密和解密速度远低于单次DES或更现代的算法如AES。

- 块大小限制: 64位的块大小对于现代高带宽通信而言效率较低,因为它需要对大量小块进行处理。

- 逐步淘汰: 随着AES的出现,DES和3DES逐渐被淘汰,AES以其更高的安全性、效率和更大的块大小(128位)成为当前主流的对称加密标准。

DES算法的性能评估

为了更直观地理解DES算法在不同维度上的表现,我们可以通过一个雷达图进行评估。这些评估是基于其历史表现和与现代算法的比较。

这个雷达图对比了DES、3DES和现代加密标准AES在几个关键维度上的表现。安全性主要指抵抗密码分析攻击的能力,DES因其短密钥长度而评分较低,3DES有所提高,而AES则表现出色。性能衡量算法的加密和解密速度,DES较快但不及AES,3DES则因三次迭代而效率低下。复杂度涉及算法的内部结构和实现难度。兼容性指算法在不同系统和标准中的普及程度。密钥长度直接反映了算法抵抗暴力破解的能力。

DES加密与解密代码流程的对比

尽管加密和解密在逻辑上是相反的,但由于Feistel结构,它们在DES中共享了大部分代码流程。以下表格概述了二者的主要异同点。

| 流程步骤 | 加密过程 | 解密过程 | 备注 |

|---|---|---|---|

| 输入 | 64位明文块 | 64位密文块 | 对称算法,块大小相同 |

| 初始置换 (IP) | 对明文进行IP操作 | 对密文进行IP操作 | IP是自逆的 |

| 左右拆分 | 将64位结果拆分为32位L0和32位R0 | 将64位结果拆分为32位L0和32位R0 | 逻辑相同 |

| 迭代轮数 | 16轮 | 16轮 | 轮数相同 |

| Feistel函数 \(\text{f}\) | \(R_i = L_{i-1} \oplus \text{f}(R_{i-1}, K_i)\) | \(R_i = L_{i-1} \oplus \text{f}(R_{i-1}, K_i)\) | 函数结构相同,但输入 \(R_{i-1}\) 和 \(K_i\) 不同 |

| 子密钥应用顺序 | \(K_1, K_2, \ldots, K_{16}\) (正序) | \(K_{16}, K_{15}, \ldots, K_1\) (逆序) | 这是加密和解密的关键区别 |

| 左右交换 | 每轮结束后交换 \(L_i\) 和 \(R_i\)(除了最后一轮前) | 每轮结束后交换 \(L_i\) 和 \(R_i\)(除了最后一轮前) | 逻辑相同 |

| 最终左右拼接 | 将 \(R_{16}\) 和 \(L_{16}\) 拼接成 \(R_{16}L_{16}\) | 将 \(R_{16}\) 和 \(L_{16}\) 拼接成 \(R_{16}L_{16}\) | 在最终置换前,再次进行左右交换 |

| 最终置换 (FP) | 对拼接结果进行FP操作 | 对拼接结果进行FP操作 | FP是IP的逆操作 |

| 输出 | 64位密文块 | 64位明文块 | 目标输出 |

代码实现中的考量

在实际代码实现中,DES算法通常会涉及大量的位操作和查表操作。为了提高效率和可读性,开发者会定义各种置换表(如IP表、E-Box、P-Box)和S-盒。

伪代码示例(简化版)

虽然DES的完整实现非常复杂,但我们可以用伪代码来概括其核心逻辑:

function DES_Encrypt(plaintext_block, master_key):

ciphertext_block = new_64bit_block()

// 1. 初始置换

permuted_block = InitialPermutation(plaintext_block)

L = permuted_block.left_32_bits()

R = permuted_block.right_32_bits()

// 2. 子密钥生成

round_keys = GenerateRoundKeys(master_key) // K1, K2, ..., K16

// 3. 16轮Feistel操作

for i from 1 to 16:

prev_L = L

L = R

// Feistel函数 f(R, Ki)

f_output = FeistelFunction(prev_L, round_keys[i])

R = prev_L XOR f_output

// 4. 左右交换 (最后一轮后,如果算法设计如此,或在最终置换前手动交换)

// 通常在Feistel迭代中 L, R 已经交换,这里是为了最终组合

combined_block = Concatenate(R, L) // 注意这里是 R 拼接 L

// 5. 最终置换

ciphertext_block = FinalPermutation(combined_block)

return ciphertext_block

function DES_Decrypt(ciphertext_block, master_key):

plaintext_block = new_64bit_block()

// 1. 初始置换

permuted_block = InitialPermutation(ciphertext_block)

L = permuted_block.left_32_bits()

R = permuted_block.right_32_bits()

// 2. 子密钥生成 (与加密相同,但使用时逆序)

round_keys = GenerateRoundKeys(master_key) // K1, K2, ..., K16

// 3. 16轮Feistel操作 (子密钥逆序应用)

for i from 16 down to 1: // 注意这里是逆序

prev_L = L

L = R

// Feistel函数 f(R, Ki)

f_output = FeistelFunction(prev_L, round_keys[i]) // 使用逆序的子密钥

R = prev_L XOR f_output

// 4. 左右交换 (与加密相同,R 拼接 L)

combined_block = Concatenate(R, L)

// 5. 最终置换

plaintext_block = FinalPermutation(combined_block)

return plaintext_block

此伪代码简化了Feistel函数内部的复杂性(E-Box、S-Box、P-Box),但在宏观上展示了加密和解密的流程如何通过子密钥的逆序应用实现对称性。

常见问题解答 (FAQ)

结论

数据加密标准(DES)在密码学发展史上扮演了关键角色,作为早期广泛采用的对称加密算法,它定义了块密码设计的许多基本原则,特别是Feistel结构的应用。尽管DES在现代安全场景中因其有限的密钥长度而不再适用,被更强大的算法(如AES)所取代,但理解其加密和解密流程对于学习密码学的基本原理至关重要。DES算法内部的初始置换、16轮Feistel操作(包括扩展、异或、S-盒替换、P-盒置换)和最终置换构成了其复杂的转换机制。其解密过程通过简单地逆序应用子密钥来精确逆转加密步骤,展现了Feistel设计的优雅和效率。DES的演进至3DES试图弥补密钥长度的不足,但最终仍因性能限制而让位于新一代的加密标准。

推荐阅读

- 深入了解当前主流的AES加密算法是如何工作的?

- 对称密钥加密和非对称密钥加密在现代密码学中扮演着什么角色?

- 探索Feistel密码结构如何实现加密与解密的对称性?

- 混淆(confusion)和扩散(diffusion)在加密算法中意味着什么?