Cours sur le Forensic Mobile iOS

Apprenez les techniques modernes d'analyse des appareils iOS

Points Essentiels du Forensic Mobile iOS

- Acquisition et Extraction des Données : Techniques avancées physiques et logiques pour récupérer les informations cruciales.

- Analyse et Sécurité du Système : Comprendre la structure des fichiers, bases de données et protection des données.

- Outils et Ressources Pratiques : Utilisation d’outils spécialisés et exercices pour mettre en pratique les connaissances.

Introduction au Forensic Mobile pour iOS

Le forensic mobile pour iOS est une discipline essentielle dans le domaine de la criminalistique numérique. Le recours à l'extraction et à l'analyse des données provenant des appareils Apple, tels que les iPhones et les iPads, offre aux enquêteurs la possibilité de recueillir des preuves numériques cruciales dans le cadre d'enquêtes pénales et civiles. Avec l'évolution rapide des technologies et l'introduction régulière de nouvelles mesures de sécurité par Apple, il est indispensable de se tenir informé des dernières techniques pour accéder et analyser les données de manière fiable et respectueuse des procédures légales.

Les Défis du Forensic sur iOS

Les appareils iOS sont réputés pour leur forte sécurité, intégrant des mécanismes avancés de chiffrement et des contrôles d'accès stricts. Ces dispositifs posent ainsi un certain nombre de défis aux experts en forensic, qui doivent à la fois contourner les barrières de protection et garantir l'intégrité des preuves. Le succès dans ce domaine repose sur la maîtrise des outils actuels et une compréhension approfondie du système d'exploitation iOS, notamment au niveau des fichiers système et des bases de données.

Objectifs et Approches en Criminalistique Mobile iOS

Objectifs Principaux

L'objectif fondamental du forensic mobile pour iOS consiste à extraire, préserver et analyser les données numériques présentes sur un appareil. Les étapes clés incluent la collecte de données, la sécurisation de la chaîne de preuves, la récupération d'informations cachées et finalement, l'analyse approfondie pour reconstituer les événements ou identifier des anomalies.

1. Acquisition des Données

L'acquisition est la première étape cruciale de toute enquête numérique. On distingue plusieurs méthodes d'extraction :

- Extraction Physique : Réalise une copie bit à bit de la mémoire de l'appareil, permettant ainsi d'accéder à l'intégralité des données, y compris celles qui ont été supprimées. Cette méthode est très puissante mais exige un accès matériel et parfois l'exploitation de vulnérabilités spécifiques telles que la faille Checkm8.

- Extraction Logique : Permet d'extraire uniquement les données accessibles via les API fournies par iOS. Cette méthode est moins invasive et respecte souvent mieux l'intégrité de l'appareil.

- Acquisition à partir de Sauvegardes (iTunes/iCloud) : L'exploitation des sauvegardes existantes sur les serveurs Apple ou sur des ordinateurs locaux peut offrir une source complémentaire de données. Cela constitue souvent une voie moins risquée pour obtenir des informations sensibles.

2. Analyse des Données

Une fois les données extraites, l'analyse représente la phase qui permet de transformer ces données brutes en éléments de preuve exploitables. Cette analyse s'appuie majoritairement sur :

- Les Fichiers Système et Journaux : Comprendre les logs et fichiers systèmes, comme les fichiers PList, est primordial pour reconstituer l'activité de l'utilisateur et les configurations du système.

- Bases de Données SQLite : Beaucoup d'applications iOS stockent leurs données dans des bases SQLite; ces bases recèlent souvent des informations sur les interactions de l'utilisateur et les communications.

- Analyse d’Applications : Les applications individuelles, telles que les messageries ou les réseaux sociaux, offrent des pistes spécifiques. L'analyse des données provenant de ces applications nécessite une compréhension de leur structure interne.

3. Préservation et Sécurité des Preuves

Garantir l'intégrité des preuves numériques est fondamental. Chacune des étapes, de l'acquisition à l'analyse, doit être réalisée en assurant la traçabilité et la sécurisation des données. Des outils doivent être utilisés pour vérifier que les preuves n’ont pas été altérées, et la chaîne de custody doit être maintenue en toutes circonstances.

Techniques et Outils Utilisés dans le Forensic Mobile iOS

Outils de Forensic Reconnus

Plusieurs outils spécialisés sont à la disposition des experts pour mener à bien l'extraction et l'analyse des données sur iOS :

| Outil | Description | Utilisation Principale |

|---|---|---|

| Elcomsoft iOS Forensic Toolkit | Permet d'imager les systèmes de fichiers, d'extraire divers secrets et d'accéder aux appareils verrouillés. | Extraction physique et logique |

| XRY | Connu pour la gestion sécurisée des preuves et l'intégrité des données recueillies. | Extraction complète des données, souvent utilisée par les forces de l'ordre. |

| Belkasoft X | Outil puissant permettant l'extraction et l'analyse de l'ensemble des données stockées sur l'appareil. | Analyse approfondie et production de rapports de forensic |

| E3 Forensic Platform | Logiciel plus récent qui permet de simplifier le processus d’acquisition et d’analyse des données mobiles. | Acquisition automatisée et analyse basée sur des scripts |

Techniques d'Acquisition Spécifiques

Pour extraire efficacement les données d’un appareil iOS, plusieurs techniques peuvent être mises en œuvre :

Acquisition Basée sur la Vulnérabilité Checkm8

Cette méthode exploite une vulnérabilité matérielle présente sur certains appareils iOS. Elle permet d'accéder directement à la mémoire interne sans nécessiter un déblocage complet de l'appareil. Ce procédé offre une extraction physique qui est souvent la plus complète et peut inclure des données effacées.

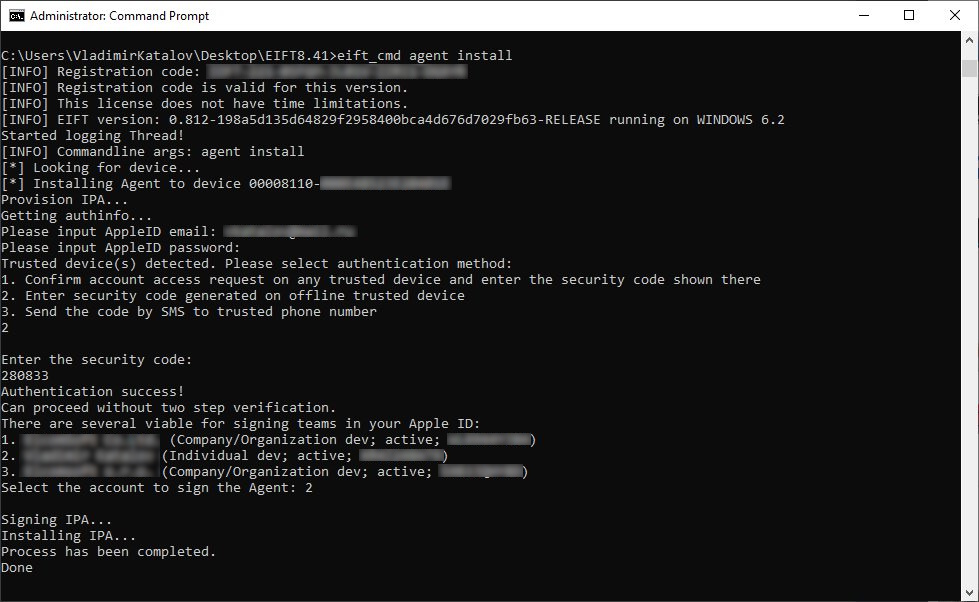

Acquisition avec Agent

Dans cette approche, un agent logiciel est installé sur l'appareil pour extraire les informations. Cette méthode est souvent utilisée pour les acquisitions logiques et garantit que seules les données accessibles sont récupérées de façon sécurisée.

Utilisation de Sauvegardes iTunes/iCloud

L'analyse des sauvegardes existantes – qu'elles soient effectuées via iTunes ou stockées dans iCloud – représente une alternative moins intrusive. Ces sauvegardes offrent une image complète de l'état de l'appareil et peuvent être exploitées pour obtenir des informations supplémentaires.

Exercices Pratiques et Ressources pour Approfondir

Comment Mettre en Pratique vos Compétences?

Il est essentiel d'acquérir une expérience pratique afin de maîtriser le forensic mobile pour iOS. Plusieurs plateformes proposent des cours et des exercices afin de renforcer vos connaissances théoriques par des cas d'utilisation réels. Vous aurez l'occasion d'extraire des données, de manipuler différents types de fichiers et d'analyser le trafic des applications, tout en veillant à la préservation de l'intégrité des preuves.

Cours et Formations Recommandés

- SANS Institute (FOR518) : Ce cours couvre l'analyse forensic sur Mac et iOS ainsi que des études de cas pratiques permettant de combiner acquisition et analyse. Vous apprendrez à identifier et interpréter des artefacts cachés dans les fichiers systèmes.

- IACIS Mobile Device Forensics Training : Une formation approfondie qui aborde les méthodologies et les techniques spécifiques pour extraire des données de multiples appareils mobiles, y compris les produits Apple.

- Hexordia Mobile Forensic Analysis : Ce cours offre un aperçu complet des techniques pour l'extraction et l'analyse des données, en mettant particulièrement l'accent sur l'analyse des horodatages, des bases de données SQLite, et les listes de propriétés.

Ressources en Ligne et Exercices Pratiques

Afin de pratiquer et d'approfondir vos compétences, testez vos connaissances sur des plateformes spécialisées en forensic mobile. Voici quelques ressources utiles pour mener des exercices pratiques :

- LetsDefend - Cours sur le Forensic iOS

- Belkasoft - Formation iOS Forensics

- HS2 Formation - Analyse Forensic Mobile

- IACIS - Mobile Device Forensics Training

- SANS Institute - Mac & iOS Forensic Analysis

Plan d'Exercice Typique

Un exercice pratique typique en forensic mobile iOS pourrait suivre les étapes suivantes :

- Collecte de données : Utilisez une sauvegarde iTunes ou iCloud, ou réalisez une extraction physique à l'aide d'un outil comme Elcomsoft iOS Forensic Toolkit.

- Analyse des fichiers : Examinez les fichiers système, notamment les plist et les bases de données SQLite, pour extraire des informations comme les journaux d'activité, les contacts ou les traces d’applications.

- Décryptage et Compréhension : Analysez la structure des fichiers pour identifier les données chiffrées ou supprimées, en utilisant des outils et scripts Python pour automatiser certains aspects de l'analyse.

- Production de Rapports : Organisez les résultats de votre analyse dans un rapport détaillé incluant des captures d’écran, des tableaux récapitulatifs et une description de la méthodologie utilisée.

Intégration et Bonne Pratique dans le Forensic Mobile iOS

Maintenir l'Intégrité de la Preuve

Assurer une chaîne de custody précise et sécurisée est indispensable pour toute procédure judiciaire. Chaque étape depuis l'extraction jusqu'à l'analyse doit être documentée. L'utilisation d'outils vérifiés et de procédures éprouvées est recommandé afin de pouvoir reproduire les résultats en cas de réexamen de l'investigation.

Documentation et Validation

La documentation complète de chaque étape – en notant les outils utilisés, les versions, ainsi que les méthodes d'extraction – permet aux analystes de justifier la validité des preuves lors d'une procédure judiciaire. Il est finalement nécessaire d'effectuer des validations en interne au sein d'équipes dédiées pour garantir que les méthodes appliquées respectent les normes internationales.

Mise à Jour Continue

La dynamique de la technologie mobile impose aux professionnels de se tenir informés des mises à jour logicielles et des nouvelles vulnérabilités exploitables. La formation continue et la participation à des forums spécialisés permettent de partager des retours d'expérience et d’améliorer les techniques d'extraction et d'analyse.

Références

- Salvationdata - Mobile Forensics Tools

- Elcomsoft - iOS Forensic Toolkit

- IACIS - Mobile Device Forensics Training

- SANS - Mac & iOS Forensic Analysis

- LetsDefend - Cours sur le Forensic iOS

Recommandé

- Explorer les techniques d'acquisition physique sur iOS

- Approfondir l'analyse des bases de données SQLite dans iOS

- Trouver des formations et exercices pratiques en forensic mobile

- Étudier l'importance de la chaîne de custody en forensic mobile

- Comparer les principaux outils d'analyse forensic pour iOS

Last updated March 10, 2025