Spring Cloud Gateway是什么?如何基于Spring Cloud Gateway实现内网穿透

全面解析Spring Cloud Gateway及其在内网穿透中的应用

三个关键要点

- Spring Cloud Gateway的核心功能:包括路由转发、过滤器、动态路由等,能够高效管理微服务架构中的API请求。

- 实现内网穿透的多种方法:结合内网穿透工具(如frp、ngrok)或通过VPN、NAT设置,将内网服务暴露到公网。

- 安全性的重要性:在实现内网穿透时,必须采取身份验证、流量限制和SSL加密等措施,确保服务的安全性。

Spring Cloud Gateway简介

什么是Spring Cloud Gateway?

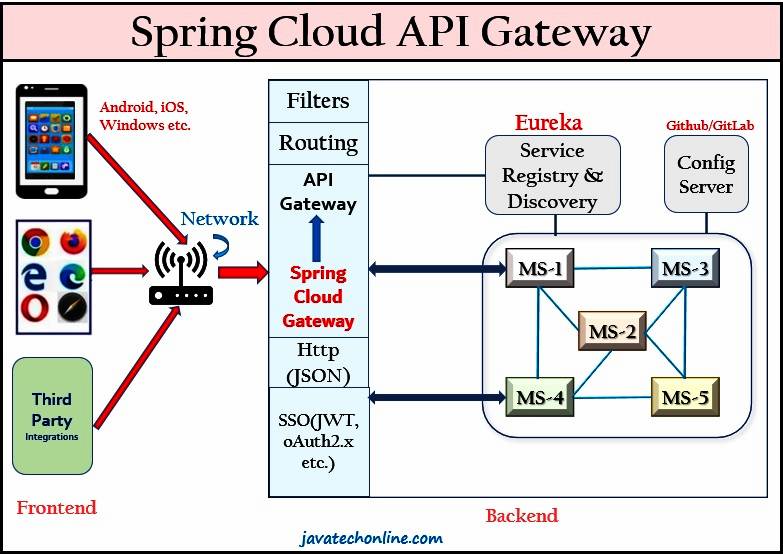

Spring Cloud Gateway是Spring Cloud生态系统中官方提供的API网关解决方案,用于替代早期的Netflix Zuul。基于Spring Framework 5.0、Spring Boot 2.0以及Project Reactor等技术构建,Spring Cloud Gateway能够在微服务架构中高效地管理和路由API请求。其设计目标是提供一种简单、灵活且高性能的方式来处理复杂的请求转发和过滤任务。

主要特点

1. 路由转发

Spring Cloud Gateway通过定义路由规则,将外部请求转发到下游的微服务。支持基于路径、主机、HTTP头等多种断言条件,灵活匹配请求。

2. 过滤器链

提供丰富的过滤器,可以在请求和响应的生命周期中执行各种操作,如身份验证、修改请求头、限流等。支持全局过滤器和路由级过滤器,满足不同场景的需求。

3. 动态路由

支持动态调整路由规则,能够根据配置或服务发现的变化实时更新路由,使得系统更加灵活和可扩展。

4. 高性能

基于非阻塞的WebFlux和Netty运行时环境,Spring Cloud Gateway在性能上明显优于传统的阻塞式网关解决方案,能够处理更高的并发请求。

Spring Cloud Gateway的核心功能

1. 路由管理

通过RouteLocator和各种断言条件,Spring Cloud Gateway能够精确地控制请求流向,确保请求被正确地转发到目标微服务。

2. 过滤器机制

过滤器允许开发者在请求处理的各个阶段插入自定义逻辑。例如,可以在请求进入网关时进行身份验证,或者在响应发送给客户端前进行日志记录。

3. 支持WebSocket

Spring Cloud Gateway能够代理WebSocket请求,支持实时双向通信应用,如聊天系统和实时数据推送。

4. 集成与扩展性

无缝集成Spring Cloud生态系统中的其他组件,如服务发现(Eureka、Nacos)、配置中心(Spring Cloud Config)、监控(Micrometer)等。同时,支持自定义断言和过滤器,满足特定业务需求。

基于Spring Cloud Gateway实现内网穿透

什么是内网穿透?

内网穿透(NAT Traversal)是一种技术,允许外部网络直接访问位于内网中的服务。由于许多网络环境(如家庭网络或公司局域网)没有公网IP,直接访问内网服务变得困难,内网穿透技术应运而生。

实现内网穿透的方法

1. 使用内网穿透工具

典型的内网穿透工具包括frp、ngrok、cpolar等。它们通过在公网服务器和内网客户端之间建立隧道,将内网服务暴露到公网。这种方法简便快捷,适用于大多数场景。

2. 通过VPN或NAT设置

搭建VPN(虚拟专用网络)或者配置NAT(网络地址转换)规则,可以将内网服务映射到公网。这种方法适用于需要长期稳定连接的企业级应用,但配置较为复杂。

3. 自定义网关层路由配置

利用Spring Cloud Gateway的强大路由和过滤功能,结合适当的网络配置,可以实现内网服务的安全暴露。这种方法需要对网关进行详细配置,确保路由规则和安全策略的正确性。

步骤:基于Spring Cloud Gateway实现内网穿透

步骤一:配置Spring Cloud Gateway路由

首先,在Spring Cloud Gateway中定义将外部请求转发到内网服务的路由规则。以下是一个示例配置:

spring:

cloud:

gateway:

routes:

- id: internal-service

uri: http://192.168.1.100:8080 # 内网服务地址

predicates:

- Path=/service1/**

该配置将所有以/service1/开头的请求转发到内网IP为192.168.1.100、端口为8080的服务。

步骤二:选择并配置内网穿透工具

以frp为例,配置frp客户端和服务端,以将公网请求转发到Spring Cloud Gateway。

frp服务端配置(frps.ini):

[common]

bind_port = 7000

dashboard_port = 7500

dashboard_user = admin

dashboard_pwd = admin

frp客户端配置(frpc.ini):

[common]

server_addr = your_public_server_ip

server_port = 7000

[spring-gateway]

type = tcp

local_ip = 127.0.0.1

local_port = 8080

remote_port = 6000

配置完成后,启动frps和frpc,确保内网服务通过frp暴露到公网端口6000。

步骤三:配置反向代理(可选)

如果选择使用Nginx作为反向代理,可以在Nginx中配置将外部请求转发到Spring Cloud Gateway。

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://localhost:8080;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

此配置将所有访问example.com的请求转发到本地的Spring Cloud Gateway实例。

步骤四:安全性配置

为了确保内网服务的安全性,应采取以下措施:

- 身份验证:集成OAuth2或JWT,确保只有经过认证的用户可以访问内网服务。

- 流量限制:通过Spring Cloud Gateway的限流过滤器,防止恶意刷接口和DDoS攻击。

- SSL加密:配置SSL证书,确保数据在传输过程中经过加密,防止中间人攻击。

步骤五:测试和验证

启动所有组件后,通过公网地址访问内网服务,验证请求是否能够正确路由和响应。可以使用工具(如Postman)发送请求,检查响应数据是否符合预期。

如果遇到问题,可以通过查看日志、检查网络配置以及验证路由规则来进行排查和修复。

安全性设置详解

1. 身份验证

在Spring Cloud Gateway中,可以通过集成Spring Security实现身份验证。以下是一个基本的JWT集成示例:

@Bean

public SecurityWebFilterChain securityWebFilterChain(ServerHttpSecurity http) {

return http

.csrf().disable()

.authorizeExchange()

.pathMatchers("/service1/**").authenticated()

.anyExchange().permitAll()

.and()

.oauth2ResourceServer().jwt()

.and().and().build();

}

此配置要求访问/service1/**路径的请求必须经过JWT身份验证。

2. 流量限制

利用Spring Cloud Gateway的限流过滤器,可以限制单个IP的访问频率。例如,以下配置限制每秒最多5个请求:

spring:

cloud:

gateway:

routes:

- id: rate_limited_route

uri: http://192.168.1.100:8080

predicates:

- Path=/service1/**

filters:

- name: RequestRateLimiter

args:

redis-rate-limiter.replenishRate: 5

redis-rate-limiter.burstCapacity: 10

此配置需结合Redis,用于存储限流计数器。

3. SSL加密

为Spring Cloud Gateway配置SSL,可以确保数据传输的安全性。以下是一种基本的SSL配置方式:

server:

port: 8443

ssl:

key-store: classpath:keystore.p12

key-store-password: yourpassword

key-store-type: PKCS12

key-alias: tomcat

此配置将Spring Cloud Gateway实例的端口设置为8443,并使用指定的证书进行SSL加密。

实施案例与最佳实践

案例分析:企业级微服务架构中的应用

某企业采用微服务架构,内部服务部署在私有网络中。为了实现外部客户的访问需求,决定使用Spring Cloud Gateway作为API网关,同时通过frp实现内网穿透。具体实施步骤如下:

-

配置网关路由:

在Spring Cloud Gateway中定义各个微服务的路由规则,将外部请求转发到对应的内网服务。

spring: cloud: gateway: routes: - id: user-service uri: http://192.168.1.101:8081 predicates: - Path=/users/<b> - id: order-service uri: http://192.168.1.102:8082 predicates: - Path=/orders/</b> -

搭建frp内网穿透:

在公网服务器上部署frps,并在内网服务器上部署frpc,配置将公网端口转发到Spring Cloud Gateway。

# frps.ini [common] bind_port = 7000# frpc.ini [common] server_addr = your_public_server_ip server_port = 7000 [gateway] type = tcp local_ip = 127.0.0.1 local_port = 8080 remote_port = 6000 -

安全性强化:

通过前述的身份验证、流量限制和SSL加密措施,确保服务的安全性。

-

测试与部署:

全面测试外部访问的可用性和响应速度,确保内网穿透和路由规则的正确性,然后正式部署到生产环境。

最佳实践

-

合理规划路由规则:避免路由冲突,确保每个服务都有唯一的路径前缀。

-

监控与日志:集成监控工具(如Prometheus、Grafana)和日志系统,实时监控网关的性能和请求情况。

-

高可用性部署:通过集群部署和负载均衡,提升网关的可用性和容错能力。

-

定期安全审计:定期检查和更新安全配置,防范潜在的安全威胁。

总结与展望

Spring Cloud Gateway作为一个功能强大且高性能的API网关解决方案,在微服务架构中发挥着至关重要的作用。通过其灵活的路由和过滤机制,配合内网穿透工具,可以有效地将内网服务暴露到公网,满足各种业务需求。然而,在实施过程中,安全性始终是首要考虑的因素。只有在确保服务安全的前提下,才能实现稳定可靠的内网穿透和服务访问。

随着微服务和云原生技术的不断发展,Spring Cloud Gateway也在持续迭代和优化。未来,预计将支持更多的协议和标准,增强其在多场景下的适应能力,为构建高效、安全的微服务系统提供更坚实的基础。

参考资料

Last updated January 22, 2025