VMware NSX 架構設計

全面解析軟體定義網路虛擬化的核心架構與最佳實踐

關鍵要點

- 軟體定義的網路和安全功能: VMware NSX 提供全面的網路虛擬化與安全性,實現跨資料中心的網路延展性。

- 多層次的架構設計: 包括管理平面、控制平面和數據平面,確保高效能與高可用性。

- 靈活的部署與擴展性: 支持多雲環境和多站點架構,適應現代企業的複雜需求。

VMware NSX 核心架構

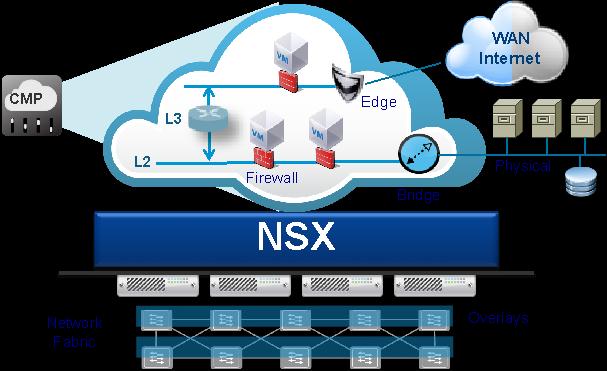

VMware NSX 是一個強大的軟體定義網路(SDN)平台,旨在提供虛擬化和安全性功能,將網路服務從底層物理硬體中解耦出來。這種解耦使得網路管理更加靈活,並能夠快速響應業務需求的變化。NSX 的核心架構主要由管理平面、控制平面和數據平面三部分組成,每一部分協同工作,提供全面的網路虛擬化解決方案。

管理平面

管理平面是 VMware NSX 架構的核心組成部分,負責整體環境的配置、監控和管理。主要由 NSX Manager 組件構成,提供集中化的管理界面,並與 VMware vCenter Server 無縫整合。

NSX Manager

- 提供基於 Web 的圖形用戶界面(GUI)供管理員配置和管理 NSX 環境。

- 通過 RESTful API 與其他自動化工具和框架集成,實現自動化部署和管理。

- 集中管理所有 NSX 配置,確保策略的一致性和易於維護。

控制平面

控制平面負責計算和分發網路邏輯狀態,確保網路策略的正確實施。控制平面包括中央控制平面(CCP)和本地控制平面(LCP),它們分別運行在 NSX Manager 和運輸節點上。

中央控制平面(CCP)

- 部署在 NSX Manager 上,負責複雜的邏輯運算和政策計算。

- 將邏輯網路狀態分發到各個運輸節點,確保整個網路的一致性和穩定性。

- 支持高可用性和可擴展性,分散計算負載以提升效能。

本地控制平面(LCP)

- 運行在運輸節點(如 ESXi 或 KVM 主機)上,負責本地運行時狀態的維護。

- 強制執行來自控制平面的網路政策,實現高效的數據包轉發和策略應用。

- 與數據平面緊密結合,確保即時響應和處理網路事件。

數據平面

數據平面是 NSX 架構中實際進行數據包轉發和策略執行的部分。它由運輸節點和 NSX Edge 組成,負責實現高效的數據傳輸和安全策略的執行。

運輸節點

- 包括基於主機的運輸節點(如 ESXi、KVM)和獨立設備,負責數據包的實時轉發。

- 支持 VXLAN 或 GENEVE 封裝技術,實現跨物理網路的虛擬化網路隔離。

- 與本地控制平面配合,快速響應網路變更和策略執行。

NSX Edge

- 提供邊緣服務,如 NAT、負載平衡、VPN 和防火牆。

- 可部署為虛擬設備或物理設備,負責連接 NSX 環境與外部網絡。

- 支持高可用性和可擴展性,確保邊緣服務的穩定運行。

NSX 邏輯網路組件

NSX 提供了一系列邏輯網路組件,實現虛擬化的網路功能,從而靈活構建和管理現代數據中心的網路架構。

邏輯交換器(Logical Switch)

邏輯交換器提供虛擬化的二層網路,使虛擬機之間能夠在邏輯上進行通訊,而不受限於底層物理網路的拓撲結構。NSX 使用 VXLAN 技術來封裝數據包,實現跨物理網路的廣域虛擬網路。

邏輯路由器(Logical Router)

邏輯路由器實現了三層的路由功能,允許不同子網之間的虛擬機進行通訊。它支持靜態路由和動態路由協議(如 OSPF、BGP),提供靈活且可擴展的路由解決方案。

VXLAN 技術

VXLAN(Virtual Extensible LAN)是一種封裝技術,用於在現有物理網路基礎上擴展虛擬網路的範圍。NSX 使用 VXLAN 來封裝和傳輸虛擬機之間的流量,實現跨物理網路的虛擬網路隔離和延展性。

| 組件 | 功能描述 |

|---|---|

| 邏輯交換器 | 提供虛擬化的二層網路,實現虛擬機間的無縫通信。 |

| 邏輯路由器 | 實現三層路由功能,支持靜態及動態路由協議。 |

| VXLAN | 用於封裝和傳輸虛擬機之間的流量,支持跨物理網路的虛擬網路隔離。 |

NSX 安全功能

NSX 不僅提供網路虛擬化,還集成了強大的安全功能,確保現代數據中心的安全性和合規性。其核心安全功能包括分散式防火牆、服務插入和動態防火牆規則。

分散式防火牆(Distributed Firewall, DFW)

DFW 是 NSX 的核心安全功能,提供基於微分割的安全策略。它能夠在虛擬機的網路介面卡(vNIC)層面執行精細的流量控制,實現高效且靈活的安全防護。

- 在每個虛擬機上實施防火牆規則,無需依賴中央化的防火牆設備。

- 支持按應用程序、使用者身份和網路流量上下文進行動態策略應用。

- 能夠實現即時的威脅防護和流量監控。

服務插入(Service Insertion)

NSX 支持第三方安全服務的插入,如入侵檢測系統(IDS)、防毒軟體等,進一步增強網路的安全性。這種靈活的架構使得企業能夠根據具體需求配置多樣化的安全解決方案。

NSX 防火牆規則

基於應用程序、使用者身份和網路流量的上下文,NSX 提供動態的防火牆規則,實現靈活且高效的安全策略管理。

- 支持按需調整防火牆規則,動態響應安全威脅。

- 通過集中管理和自動化,簡化安全策略的部署和維護。

- 實現應用層的深度流量檢測和過濾。

NSX 多站點架構

為了支持跨多個資料中心的網路延展性,NSX 提供了多站點架構設計,允許虛擬機在不同站點之間無縫遷移,同時保持網路和安全策略的一致性。

跨站點網路延展

NSX 支持跨多個資料中心的網路延展,使得企業可以在不同地理位置部署的資料中心之間實現統一的網路管理和安全策略。

- 支持跨站點的邏輯交換器和路由器配置,實現全球範圍內的虛擬網路延展。

- 確保虛擬機在不同站點之間的移動不影響網路連接性和安全性。

- 統一的管理界面,簡化多站點環境中的網路運營和維護。

全域邏輯路由器(Global Logical Router, GLR)

GLR 提供跨站點的三層路由功能,簡化多站點環境中的網路管理。它能夠有效地管理不同資料中心之間的路由信息,確保數據傳輸的高效與可靠。

高可用性與災難恢復

NSX 的多站點架構設計包含高可用性(HA)和災難恢復(DR)策略,確保網路服務的連續性和穩定性。

- 通過冗餘的控制節點和數據平面組件,提升系統的韌性和容錯能力。

- 支持自動故障轉移和快速恢復,最大限度減少停機時間。

- 與企業現有的 HA 和 DR 解決方案整合,實現全面的業務連續性保障。

NSX 設計考量

在設計和部署 NSX 架構時,需考慮多方面的因素,包括底層網路架構、高可用性、自動化與編排、資源規劃等,以確保 NSX 環境的高效運行和穩定性。

底層網路架構

NSX 的設計需要基於底層網路架構,確保數據的高效傳輸。常見的底層架構包括 Spine-Leaf IP Fabric 和傳統的三層式架構。

- Spine-Leaf 架構提供高帶寬和低延遲的網路基礎,適合大規模部署。

- 傳統三層式架構在小型或中型環境中仍然具有廣泛應用。

- 根據具體需求選擇合適的網路架構,確保 NSX 的最佳效能。

高可用性與災難恢復

為了保證網路服務的連續性,NSX 的設計應包括高可用性(HA)和災難恢復(DR)策略。

- 部署冗餘的 NSX 控制器和運輸節點,避免單點故障。

- 實施自動故障轉移機制,確保在故障發生時能夠快速恢復服務。

- 結合企業的 DR 策略,制定全面的災難恢復計劃。

自動化與編排

NSX 支持與雲端管理平台(如 VMware vRealize Automation)整合,實現網路和安全策略的自動化部署和管理。

- 利用 NSX API 進行自動化配置,減少人為錯誤和提高部署效率。

- 通過編排工具實現跨多平台(如 Kubernetes、OpenStack)的網路管理。

- 自動化的監控和報警系統,實時跟蹤網路狀態和性能指標。

資源規劃

合理的資源規劃是確保 NSX 環境穩定運行的關鍵。包括硬體需求規劃、叢集規劃和網路設計考量。

硬體需求規劃

- 選擇支持高速交換器(10GbE 至伺服器,40/100GbE 上行)和支援 Jumbo Frames 的網路設備。

- 伺服器配置需符合 vSphere HCL 要求,並配備支援 VXLAN offload 和 RSS 的 10GbE 網卡。

- 預留約 20% CPU 資源或每主機至少 2 核心與 3GB 記憶體,滿足 NSX 的運行需求。

叢集規劃

- 管理叢集:獨立的資源池,運行 NSX Manager 和相關管理組件。

- 運算叢集:用於一般工作負載,配置高可用性(HA)和分布式資源調度(DRS)。

- Edge 叢集:處理南北向流量,提供網路服務如路由、負載平衡和 VPN。

網路設計考量

- L2 網路應盡量限制在單一 vSphere 叢集內,避免跨叢集的複雜性。

- 叢集間使用 L3 連接,提升網路的可擴展性和靈活性。

- 確保網路的備援性和彈性,避免單點故障。

- 實施適當的分段和安全性原則,保障網路的安全和穩定運行。

部署前準備

在正式部署 NSX 之前,需進行詳細的準備工作,確保所有環境和需求得到充分考量和滿足。

跨團隊合作

網路團隊和基礎架構團隊需緊密協作,確保網路虛擬化和基礎設施的整合。

- 明確各團隊的職責和分工,建立有效的溝通機制。

- 共同制定部署計劃,確保各項需求和目標一致。

- 定期進行進度跟蹤和問題反饋,及時解決部署過程中的挑戰。

詳細的容量規劃

基於業務需求和預期增長,對網路和計算資源進行充分的容量規劃。

- 評估現有資源的使用情況,預測未來的資源需求。

- 考慮高峰流量和突發情況,確保資源的充足和彈性。

- 根據容量規劃,進行適當的硬體升級和資源調整。

完整的網路需求評估

對現有網路架構和應用需求進行全面評估,確保 NSX 部署後能夠滿足所有業務需求。

- 分析現有的網路拓撲和流量模式,識別潛在的瓶頸和優化點。

- 確定關鍵應用和服務的網路需求,制定相應的網路配置和策略。

- 評估安全要求,設計符合合規性和安全標準的網路架構。

安全性規劃

根據企業的安全政策和合規要求,制定全面的安全性規劃,保障網路的安全性和穩定性。

- 實施基於微分割的安全策略,細化流量控制和訪問權限。

- 集成身份認證和授權機制,提升安全性和易用性。

- 定期進行安全審計和漏洞評估,及時修復潛在的安全風險。

NSX-T 與 NSX-V 的區別

VMware NSX 提供了兩個主要版本:NSX-T 和 NSX-V,分別針對不同的應用場景和技術需求設計。

NSX-T

- 專為多雲和容器化環境設計,支持跨平台(如 Kubernetes、OpenStack)的網路和安全功能。

- 不依賴於 VMware vSphere,提供更廣泛的部署選擇和靈活性。

- 支持現代化的應用框架和微服務架構,滿足當前企業的技術需求。

NSX-V

- 主要針對 VMware vSphere 環境,提供虛擬化網路和安全功能。

- 適合已有大量 vSphere 部署的企業,實現現有環境的快速虛擬化網路轉型。

- 相較於 NSX-T,功能更專注於傳統虛擬機的網路需求。

中小型環境的 NSX 設計

對於資源有限的中小型環境,VMware 提供了專門的 NSX 設計指南,簡化了 NSX 的部署和管理,確保在有限的資源下依然能夠實現高效的網路虛擬化和安全管理。

NSX Easy Adoption Design Guide

-

提供簡化的部署步驟,降低實施複雜度,適合中小型企業快速上手。

-

集中化管理和自動化功能,減少日常運營的工作量和人力成本。

-

靈活的資源配置,根據企業需求調整網路和安全策略,實現最佳資源利用。

結論

VMware NSX 作為一個領先的軟體定義網路虛擬化平台,通過其多層次的架構設計和豐富的功能組件,為現代企業提供了靈活、可擴展且安全的網路解決方案。從核心架構到安全功能,從多站點架構到中小型環境的最佳實踐,NSX 展現了其在不同場景下的卓越性能和適應性。通過深入理解和合理規劃,企業能夠充分發揮 NSX 的潛力,實現高效穩定的網路管理和運營。

參考資料

Last updated January 22, 2025