Zscaler通信フローの全貌解明:ZCCからApp Connectorまでの処理シーケンスとポリシー適用順序

Zscaler Client Connector、ZIA、ZPA、App Connectorを経由するトラフィックがどのように処理され、セキュリティポリシーが適用されるかをステップバイステップで解説します。

ハイライト:重要なポイント

- 逐次処理フロー: 通信はZCC → ZIA → ZPA → App Connectorの順に処理され、各コンポーネントが特定の役割を果たします。

- ポリシー評価順序: ZIAおよびZPAでは、設定されたポリシールールが数値の昇順(ルール1、ルール2...)で評価され、最初に一致したルールが適用されます。

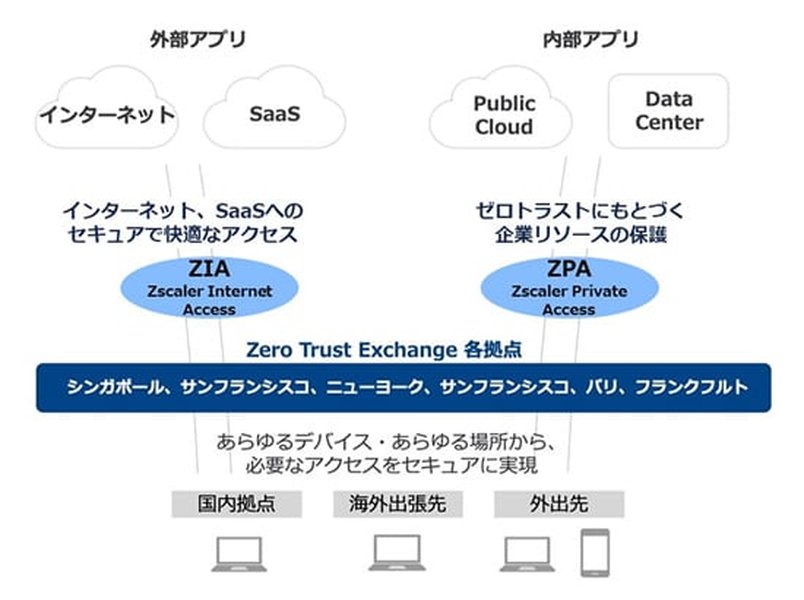

- コンポーネントの役割分担: ZIAは主にインターネット/SaaSアクセスを保護し、ZPAはプライベートアプリケーションへのゼロトラストアクセス制御に特化しています。

Zscalerアーキテクチャにおける通信処理の概要

Zscalerプラットフォームは、ユーザーがどこからでも安全にアプリケーションにアクセスできるように設計されています。Zscaler Client Connector (ZCC) がインストールされたデバイスからの通信は、一連のクラウドベースのセキュリティチェックポイントを経由します。ここでは、ZCCからZscaler Internet Access (ZIA)、必要に応じてZscaler Private Access (ZPA)、そして最終的にApp Connectorに至るまでの一般的な通信処理シーケンスと、各段階で適用されるフィルタリングおよびポリシー処理の順序を解説します。

Zscalerの主要コンポーネントと通信フローの概念図

ステップバイステップ:通信処理シーケンス

1. Zscaler Client Connector (ZCC) :トラフィックの起点

機能:

- トラフィック捕捉: ユーザーデバイス上で稼働し、定義されたポリシーに基づいてインターネット向けおよびプライベートアプリケーション向けのトラフィックを捕捉します。

- ユーザー認証: ユーザーを認証し、Zscalerクラウドへのセキュアな接続を確立します。

- ポスチャ評価: デバイスのセキュリティ状態(OSバージョン、ディスク暗号化、特定のプロセス実行など)を評価(ポスチャチェック)し、アクセス制御の条件として利用することがあります。

- トラフィック転送: 捕捉したトラフィックを、最も近いZscalerのデータセンター(Public Service Edge)にあるZIAへ転送します。この際、トンネリング(例:TLS/DTLSベースのZ-Tunnel)が使用されます。

- ローカルポリシー適用: ZCC自体に設定された転送プロファイルやAppプロファイルに基づき、特定のトラフィックをZscalerクラウドに転送するか、バイパスさせるかなどの初期制御を行います。

2. Zscaler Internet Access (ZIA) :インターネット向けセキュリティ

機能:

- トラフィック受信: ZCCから転送されたトラフィックを受信します。

- ポリシー適用とフィルタリング: インターネット/SaaS宛のトラフィックに対して、設定された一連のセキュリティポリシーを適用します。主な処理は以下の通りです:

- URLフィルタリング: アクセス先URLのカテゴリやリスクスコアに基づいてアクセスを制御します。

- 脅威防御: マルウェア、ランサムウェア、フィッシングなどの脅威を検知・ブロックします。

- ファイアウォール: 送信元/宛先IPアドレス、ポート番号、プロトコルなどに基づいて通信を制御します。

- データ損失防止 (DLP): 機密データが組織外に送信されるのを検知・ブロックします。

- SSLインスペクション: 暗号化されたHTTPS通信を復号し、内部コンテンツを検査して隠れた脅威やデータ漏洩を検出します。検査対象はポリシーで細かく制御可能です。

- ポリシー評価順序:

URLフィルタリングポリシーやファイアウォールポリシーなどのルールは、管理画面で設定されたルールの順序(Rule Order、数値の昇順)に従って評価されます。例えば、ルール1が評価され、条件に一致すればそのルールのアクション(許可、ブロックなど)が適用され、後続のルール評価は(通常)行われません。一致しない場合はルール2、ルール3...と順に評価が進みます。定義されたルールのいずれにも一致しないトラフィックは、最後に評価されるデフォルトルールによって処理されます。

- ZPAへの転送判断: トラフィックの宛先がZPAによって管理されるプライベートアプリケーションであると識別された場合、ZIAはそのトラフィックをZPAの処理フローに転送します。

ZIAとZPAが連携してインターネットアクセスとプライベートアクセスを保護

3. Zscaler Private Access (ZPA) :プライベートアプリケーションへのアクセス制御

機能:

- トラフィック受信: ZIAから転送されたプライベートアプリケーション向けのトラフィック、または設定によってはZCCから直接トラフィックを受信します。

- アクセスポリシー評価: ユーザーID、所属グループ、デバイスのポスチャ、アクセス元ロケーション、アクセス先アプリケーション(アプリケーションセグメント)などのコンテキスト情報に基づいて、定義されたアクセスポリシーを評価します。

- ポリシー評価順序:

ZIAと同様に、アクセスポリシーのルールは管理画面で設定されたルールの順序(Rule Order、数値の昇順)に従って評価されます。最初に条件に一致したルールのアクション(アクセス許可または拒否)が適用されます。どのルールにも一致しない場合は、デフォルトルール(通常は拒否)が適用されます。

- セキュアな接続確立: アクセスが許可された場合、ZPAはユーザー(ZCC)と、対象アプリケーションの近くに配置されたApp Connectorとの間に、動的でセキュアなマイクロトンネルを確立します。この接続は常にZPAクラウドを介して行われ、ユーザーが直接内部ネットワークに入ることはありません。

- ソースIPの匿名化: App Connectorから内部アプリケーションへの通信時、送信元IPアドレスはApp Connector自身のIPアドレスに書き換えられることがあり、ユーザーデバイスのIPアドレスを内部ネットワークに公開しません(設定による)。

4. App Connector :内部アプリケーションへの中継

機能:

- 配置場所: オンプレミスのデータセンターやIaaS/PaaS環境など、保護対象のプライベートアプリケーションの近くに軽量な仮想マシンとして展開されます。

- アウトバウンド接続: App Connectorは、常に内部ネットワークからZPAクラウドへのアウトバウンド接続のみを確立します。外部からのインバウンド接続を受け付ける必要がないため、ファイアウォールに穴を開ける必要がなく、セキュリティリスクを低減します。

- 接続中継: ZPAクラウドからの指示に基づき、認証・認可されたユーザーからのリクエストを対応する内部アプリケーションサーバーに中継します。

- ローカルポリシー(限定的): App Connector自体は高度なポリシー処理を行いませんが、ZPAのポリシーに基づいて動作し、必要に応じて基本的なネットワークレベルの制御(例:ローカルファイアウォールルール)が適用される場合があります。フェイルオーバー戦略(接続不可時のメッセージ表示など)を設定することも可能です。

ZPAとApp Connectorが連携し、VPN不要で内部アプリケーションへのセキュアなアクセスを実現

Zscalerコンポーネントの機能比較

以下のレーダーチャートは、Zscalerの各コンポーネントが持つ特性を視覚的に比較したものです。ポリシー適用の粒度、扱うトラフィックの種類、主な役割、デプロイメント形態、ルール評価の重要性、ユーザーコンテキストの活用度といった観点から、各コンポーネントの位置づけを理解する助けとなります。

このチャートは、ZIAとZPAがクラウドネイティブなサービスであり、特にポリシー適用とルール順序の重要性が高いことを示しています。ZPAはプライベートアクセスに特化し、ユーザーコンテキストを高度に活用します。一方、ZCCはデバイス側の起点として、App Connectorは内部ネットワークへのゲートウェイとして機能します。

処理フローとポリシー適用のマインドマップ

以下のマインドマップは、ZCCからApp Connectorへの通信フローと、各コンポーネントにおける主要な処理およびポリシー適用の関係性を視覚的に整理したものです。

このマインドマップは、通信がZCCから始まり、ZIAでのインターネットセキュリティチェック、ZPAでのプライベートアクセス制御を経て、App Connectorを介して最終的な内部アプリケーションに到達する流れを示しています。各コンポーネントで、定義された順序に基づいたポリシー評価が行われることが重要です。

主要コンポーネントにおけるポリシー処理の比較

ZIAとZPAは、Zscalerプラットフォームの中核をなすポリシーエンジンです。以下の表は、それぞれのコンポーネントで適用される主要なポリシータイプと、その評価順序の原則をまとめたものです。

| コンポーネント | 主な役割 | 主要なポリシータイプ | ポリシー評価順序 | 主な評価基準 |

|---|---|---|---|---|

| Zscaler Internet Access (ZIA) | インターネット/SaaSアクセス保護 | URLフィルタリング, ファイアウォール, 脅威防御, DLP, SSLインスペクション | ルール番号の昇順(Rule Order 1, 2, 3...) 最初に一致したルールが適用 |

URLカテゴリ, IPアドレス, ポート, プロトコル, 脅威シグネチャ, データ識別子 |

| Zscaler Private Access (ZPA) | プライベートアプリケーションへのゼロトラストアクセス | アクセスポリシー | ルール番号の昇順(Rule Order 1, 2, 3...) 最初に一致したルールが適用 |

ユーザーID/グループ, デバイスポスチャ, アプリケーションセグメント, ロケーション, クライアントタイプ |

この表が示すように、ZIAとZPAは異なる目的を持ちながらも、ポリシー評価においては共通して「ルール順序(昇順)」と「最初に一致したルールを適用」という原則に従います。これにより、管理者は意図した通りのセキュリティ制御を一貫して適用できます。

関連ビデオ:ゼロトラストアーキテクチャの理解

Zscalerの通信フローとポリシー適用の背景には、「ゼロトラスト」というセキュリティモデルがあります。以下のビデオでは、Zscalerがどのようにゼロトラストアーキテクチャを実現し、従来のセキュリティ対策(VPNなど)とどう異なるのか、その基本的な考え方を解説しています。このコンセプトを理解することで、ZCCからApp Connectorに至る各ステップの重要性がより明確になります。

5分で解説する「ゼットスケーラーのゼロトラストエクスチェンジアーキテクチャ」

このビデオで説明されているように、Zscalerはユーザーとアプリケーションを直接接続せず、常にクラウド上のExchange(交換基盤)を経由させることで、攻撃対象領域を最小化し、きめ細かなアクセス制御を実現します。今回解説したZCC, ZIA, ZPA, App Connectorの連携は、まさにこのゼロトラストモデルを具現化するものです。

よくある質問 (FAQ)

推奨される検索

- Zscaler ZIAのファイアウォールポリシー設定方法について詳しく知りたい。

- Zscaler ZPAのアプリケーションセグメントとは何か、どのように定義するのか?

- Zscaler ZIAとZPAの機能的な違いについて、より詳細に比較したい。

- Zscalerでのデバイスポスチャチェックはどのように機能し、アクセス制御にどう影響するのか?

参考文献

Last updated April 27, 2025